最恐のウイルス

160万台を超えるデバイスに感染

数百億円以上の損害

をもたらし、2021年1月 法的執行機関により摘発され死滅したEmotetが、ハッカーグループ ”TrickBot” の支援を受け

復活!

しました。

- 取引先から変なメールが来た

- 逆に、取引先から変なメールを受け取ったと連絡が入った

という経験は記憶に新しいのではないでしょうか?

このようなメールが送付された方は、Emotetの感染を疑いましょう。

Emotetがここまで浸透した理由

このような感じで、ハッカーグループAがEmotet感染パソコンから入手したメールの認証情報や送受信メールを、ハッカーグループBやCに転売し、ねずみ講のように被害が拡大していきました。

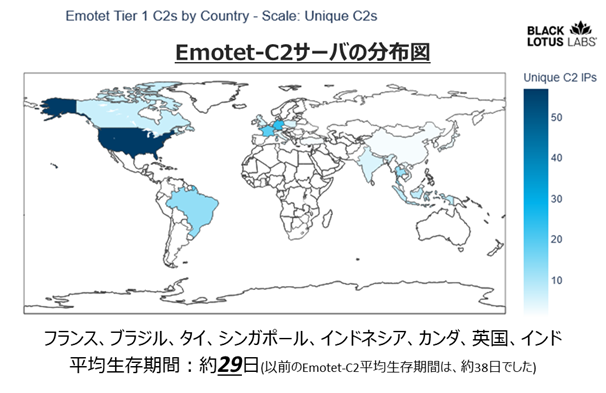

Emotetの感染分布

上図の通り、2022年3月現在のEmotet-C2サーバ(Emotetに指示を出すサーバ)は、

- フランス

- ブラジル

- タイ

- シンガポール

- インドネシア

- カナダ

- イギリス

- インド

と続き、いまだ勢力は衰えず!ということがうかがえます。

対して上図は、Emotetに感染しているパソコン(Emotet感染ボット)の分布図となります。見ていただければわかる通り、

- 日本

- インド

- インドネシア

- タイ

で猛威を奮っていることがわかります。

これは古いパソコン、いわば脆弱なパソコンを使い続けているという

脆弱性に対する意識が非常に低い地域

ということが言えるのです。

日本は完全にターゲット(良きカモ)とされているのがわかります。

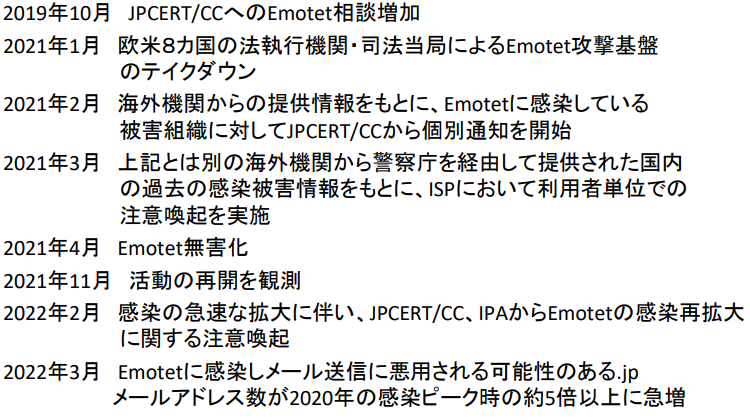

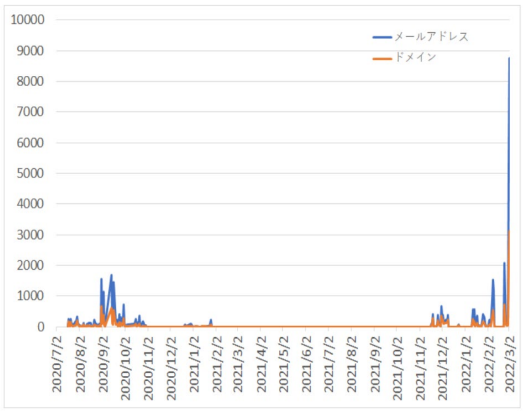

日本国内でのEmotetの動きはこんな感じです。

ソース:https://www.soumu.go.jp/main_content/000801031.pdf

Emotet の感染が、これまでの 「ウイルス対策ソフト」 や 「EDR」 で止められない理由

現在主流となっているふるまい検知やサンドボックスの機能を搭載した 「次世代型のウイルス対策ソフト」 や、 「EDR」 を企業尾は導入しているのに、何故 Emotet の感染を防げないのでしょうか?

上図のように、

- 旧来型のウイルス対策ソフト

- AI(機械学習)を搭載した現在主流となっている次世代型ウイルス対策ソフト

- EDR

はEmotetの攻撃シナリオを 点 でとらえているため、Emotetの感染を止めるのは難しく感染を防げていないのが現実なのです。

現状の対策では防ぐことのできない新種/亜種のウイルスであるEmotetの対策はどうしたらいいのか?を見ていきましょう。